CSIRT関連のコミュニティで知られるFIRSTカンファレンスへ参加してきました。

今年のキーワードの1つは「Information Sharing」でした。

昨今のサイバー攻撃の大規模化、および巧妙化が進んでいる状況を踏まえ、改めて注目を浴び始めているように思います。

興味深かったのは「Information Sharing」を情報共有というよりは、如何に鮮度の良い情報を出していくか、といったところに主眼が置かれていた点です。まずはインシデント情報をどんどん出していこう、といった意味合いでです。

これは何故かというと、ひとつのインシデントが一組織だけで解決しなくなってきた為です。

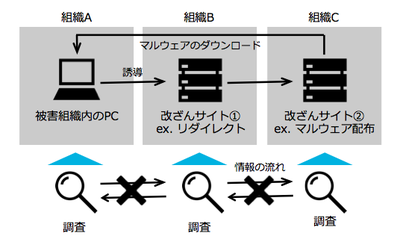

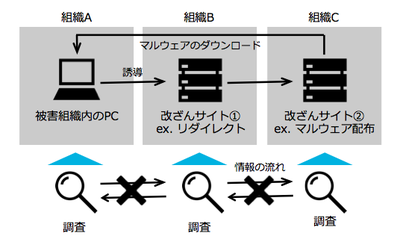

例えば、下図のように攻撃が複数組織に跨いで行われている場合、多くはそれぞれの被害組織毎に調査が行われるのが一般的です。しかし、サイバー攻撃の全容を知る為には各々の調査結果を合わせて分析が行われなければなりません。

しかし、残念ながら全容が解明されるケースは少ないのが現状です。理由は言うまでもありませんね。

では、各々の組織がインシデント情報をシェアする際にどのような情報があれば良いのでしょうか。

例えば、すぐに思いつくものでも次のものがあります。

(1)攻撃元

(2)CnCサーバ(IP / Location)

(3)悪用された脆弱性

(4)マルウェア

(5)悪用されたメール(表題 / 本文 / 送信元)

(6)被害内容

(7)被害組織(業種)

(8)攻撃者像

(9)侵入後に利用された不正プログラム

(10)タイムライン

などなど。

(1)-(4)までの情報は比較的シェアされるようになってきました。(5)は一部のコミュニティ間ではシェアされています。

しかし、それ以上の情報は素のままでは難しい場合があります。そこで、現在様々な取り組みが世界中で行われています。例えば、マルウェアの検体そのものの提供が難しい場合はYaraによるシグネチャを作成し配布する。マルウェア感染後はIOC(Indicator Of Compromise)を用いるなどが代表的です。

また、(6)-(10)に関してはストーリー化することで機微情報をぼかしてシェアするなどの方法を取っているところもあるようです。但し、やはり情報が荒くなってしまいますため詳細な分析結果を得ることは難しいのが現状です。

インシデント情報のシェアはまだまだ試行段階ですが、必要性の高いジャンルだと思います。

ちなみに、カンファレンス参加者とインシデント情報を交換した際に言われましたのは、日本を狙った攻撃の一部は世界からみると特殊だとのことです。そういった意味でも国内においてもインシデント情報をシェアするためのフレームワークが必要な時期が来たように思います。

Information Sharingを必要に迫られている組織、個人が徐々にコミュニティが立ち上げつつありますので、その際は是非参加してみてください!

今年のキーワードの1つは「Information Sharing」でした。

昨今のサイバー攻撃の大規模化、および巧妙化が進んでいる状況を踏まえ、改めて注目を浴び始めているように思います。

興味深かったのは「Information Sharing」を情報共有というよりは、如何に鮮度の良い情報を出していくか、といったところに主眼が置かれていた点です。まずはインシデント情報をどんどん出していこう、といった意味合いでです。

これは何故かというと、ひとつのインシデントが一組織だけで解決しなくなってきた為です。

例えば、下図のように攻撃が複数組織に跨いで行われている場合、多くはそれぞれの被害組織毎に調査が行われるのが一般的です。しかし、サイバー攻撃の全容を知る為には各々の調査結果を合わせて分析が行われなければなりません。

しかし、残念ながら全容が解明されるケースは少ないのが現状です。理由は言うまでもありませんね。

では、各々の組織がインシデント情報をシェアする際にどのような情報があれば良いのでしょうか。

例えば、すぐに思いつくものでも次のものがあります。

(1)攻撃元

(2)CnCサーバ(IP / Location)

(3)悪用された脆弱性

(4)マルウェア

(5)悪用されたメール(表題 / 本文 / 送信元)

(6)被害内容

(7)被害組織(業種)

(8)攻撃者像

(9)侵入後に利用された不正プログラム

(10)タイムライン

などなど。

(1)-(4)までの情報は比較的シェアされるようになってきました。(5)は一部のコミュニティ間ではシェアされています。

しかし、それ以上の情報は素のままでは難しい場合があります。そこで、現在様々な取り組みが世界中で行われています。例えば、マルウェアの検体そのものの提供が難しい場合はYaraによるシグネチャを作成し配布する。マルウェア感染後はIOC(Indicator Of Compromise)を用いるなどが代表的です。

また、(6)-(10)に関してはストーリー化することで機微情報をぼかしてシェアするなどの方法を取っているところもあるようです。但し、やはり情報が荒くなってしまいますため詳細な分析結果を得ることは難しいのが現状です。

インシデント情報のシェアはまだまだ試行段階ですが、必要性の高いジャンルだと思います。

ちなみに、カンファレンス参加者とインシデント情報を交換した際に言われましたのは、日本を狙った攻撃の一部は世界からみると特殊だとのことです。そういった意味でも国内においてもインシデント情報をシェアするためのフレームワークが必要な時期が来たように思います。

Information Sharingを必要に迫られている組織、個人が徐々にコミュニティが立ち上げつつありますので、その際は是非参加してみてください!