Javaゼロデイ「CVE-2012-4681」の背後にいる人びとは忙しくしている。このJava脆弱性が公表されたのは、わずか2、3週前のことで、現在彼らはInternet Explorerバージョン6、7、8および9で、再びセキュリティホールを発見した。

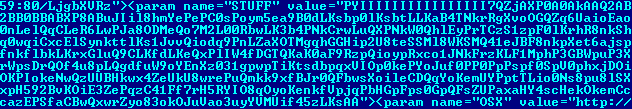

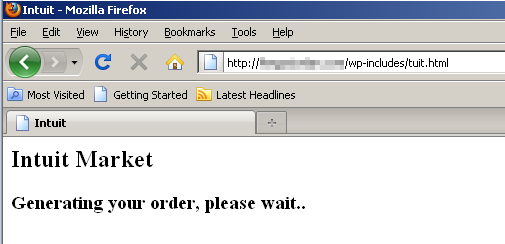

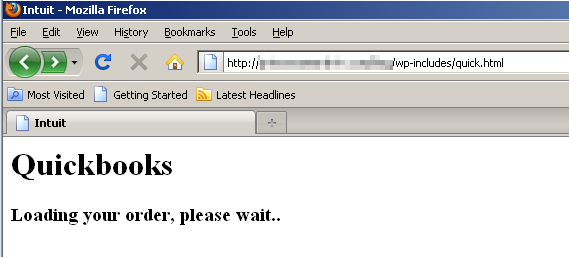

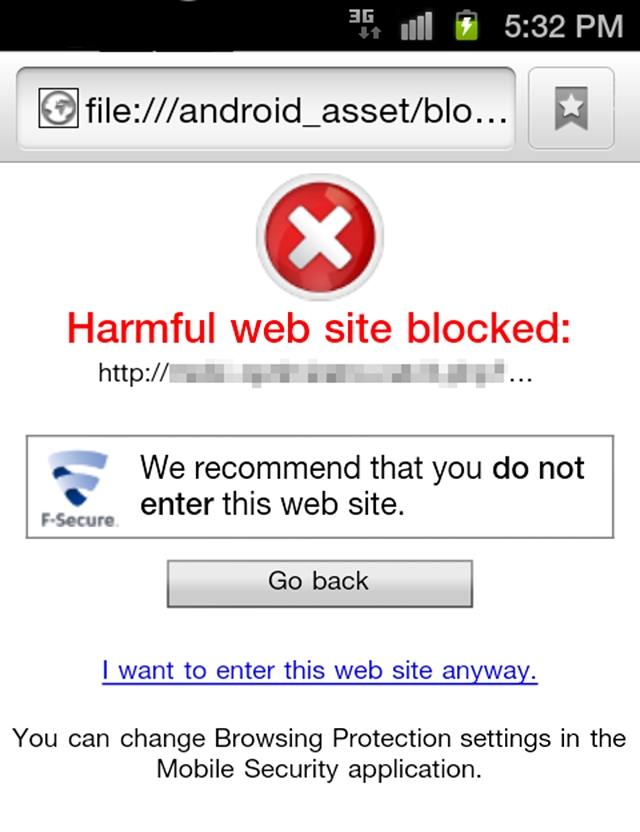

この脆弱性を悪用するコードがイン・ザ・ワイルドで発見されており、悪意あるWebページが、ヒープスプレーにより他のファイルをロードさせるFlashファイルをロードする。その後、こうした他のファイルが悪用可能なIEのバージョンをチェックし、悪意あるペイロードのダウンロードを招く脆弱性を利用する。この問題については、ここで詳細に議論されている。

Microsoftはこれに対応し、アドバイザリをリリースしている。しかし、まだフィックスのETAは明記していない。

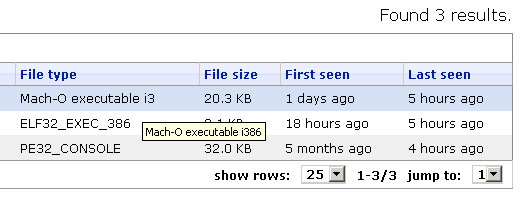

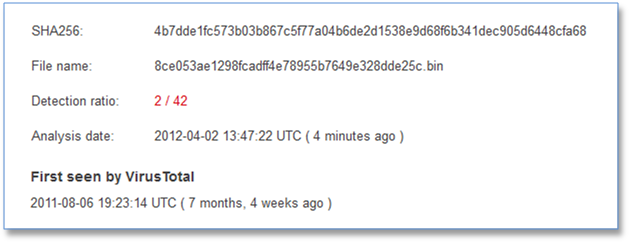

エフセキュアでは、この脆弱性を標的とするエクスプロイトに関連するサンプル用の検出をリリースした:

Exploit:W32/Defeater.B

Exploit:W32/Defeater.C

Exploit:W32/SWFdloader.R

Trojan.Dropper.UIU

現在はMetasploitモジュールが存在し、同コードは既に非常に明らかになっているが、我々はこれらの検出のみに頼るのではなく、今後、他のインプリメンテーションの可能性から身を守るため、絶えず警戒を怠らないことも強く推奨する。IEとゼロデイでは、すべての非常ベルがなり響き、管理者は悪用により引き起こされるかもしれない騒動の可能性になすすべもなくパニックを起こしたものだ。しかし時代は変わり、現在は誰にとってもより多くのオプションが存在する。同脆弱性が修正されない間は、どうか他のブラウザを使用して頂きたい。いまのところChrome、Firefox、Internet Explorer 10から選択できる。

IE 10は、この脆弱性の影響を受けない。

この脆弱性を悪用するコードがイン・ザ・ワイルドで発見されており、悪意あるWebページが、ヒープスプレーにより他のファイルをロードさせるFlashファイルをロードする。その後、こうした他のファイルが悪用可能なIEのバージョンをチェックし、悪意あるペイロードのダウンロードを招く脆弱性を利用する。この問題については、ここで詳細に議論されている。

Microsoftはこれに対応し、アドバイザリをリリースしている。しかし、まだフィックスのETAは明記していない。

エフセキュアでは、この脆弱性を標的とするエクスプロイトに関連するサンプル用の検出をリリースした:

Exploit:W32/Defeater.B

Exploit:W32/Defeater.C

Exploit:W32/SWFdloader.R

Trojan.Dropper.UIU

現在はMetasploitモジュールが存在し、同コードは既に非常に明らかになっているが、我々はこれらの検出のみに頼るのではなく、今後、他のインプリメンテーションの可能性から身を守るため、絶えず警戒を怠らないことも強く推奨する。IEとゼロデイでは、すべての非常ベルがなり響き、管理者は悪用により引き起こされるかもしれない騒動の可能性になすすべもなくパニックを起こしたものだ。しかし時代は変わり、現在は誰にとってもより多くのオプションが存在する。同脆弱性が修正されない間は、どうか他のブラウザを使用して頂きたい。いまのところChrome、Firefox、Internet Explorer 10から選択できる。

IE 10は、この脆弱性の影響を受けない。