以下は、5.25インチフロッピーディスクの時代にウィルスのサンプルを提出した様子だ。

そして現在The Malware Museumにて、古典的なウィルスが動作するさまを確認することができる。

(訳注:「ブラウザ上のMS-DOSの仮想マシンで、古いマルウェアのエミュレートしたいかも、って?いや、もちろんやるよね。」という意味)

Jason Scottに賞賛を!

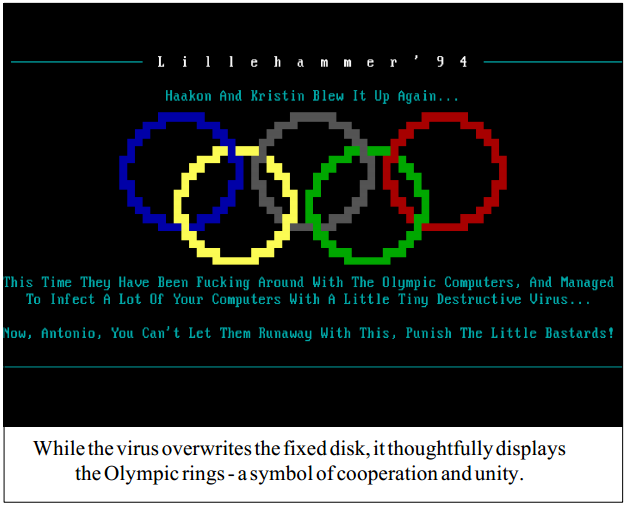

以下はWalkerというウィルスだ。

(訳注:「しまった!私のコンピュータがWalkerに感染したか?いやいや、The Malware Museumを訪れたのだ。」という意味)

「ANY KEY TO PLAY」

(訳注:「the Malware Museumでディスク破壊ゲームを楽しめる。」という意味)