みなさん、こんにちは。Rakuten-CERTの福本です。

先日、東京工業大学 蔵前会館にてOWASP World Tour Tokyoが開催されました。このOWASPの本格的なトレーニングイベントはなんと無償で提供され、有志のボランティアによって運営されました。サテライト会場も含め総勢700名を超える参加者が集まり、これだけのイベントがスポンサー無しで実施できたということが、いまのOWASP Japanのセキュリティコミュニティの強さを示しているのかなと思います。今回のトレーニング内容についてですが、各所での様々なOWASPのプロジェクトの活用例が充実しており、会場からは、このケーススタディを参考にして自社で同じような取り組みをやってみたいね、という声が多く聞かれました。参加出来なかった方も、こちらからトレーニング資料を見ることが出来ますので興味があればぜひ参考に!

会場の様子。すごい熱気。

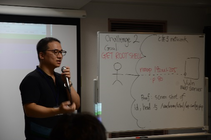

そして、トレーニング会場をご提供頂いた東京工業大学の田中教授からのウェルカムスピーチの中で、なんとこの日、東京工業大学がOWASP Academic Supporterの申請をしたという発表は本当にサプライズでしたね!横にいたチャプターリーダーの岡田さんのリアクションも大きかったですねw

セキュリティ人材育成に取り組んでいらっしゃる田中教授のスピーチの様子。

世の中的にセキュリティ人材の採用競争が激化する中、セキュリティ人材育成はインターネット社会の健全な発展のためにも非常に大事な要素なので、今後の東京工業大学とOWASPとのコラボレーションに大いに期待しています!

先日、東京工業大学 蔵前会館にてOWASP World Tour Tokyoが開催されました。このOWASPの本格的なトレーニングイベントはなんと無償で提供され、有志のボランティアによって運営されました。サテライト会場も含め総勢700名を超える参加者が集まり、これだけのイベントがスポンサー無しで実施できたということが、いまのOWASP Japanのセキュリティコミュニティの強さを示しているのかなと思います。今回のトレーニング内容についてですが、各所での様々なOWASPのプロジェクトの活用例が充実しており、会場からは、このケーススタディを参考にして自社で同じような取り組みをやってみたいね、という声が多く聞かれました。参加出来なかった方も、こちらからトレーニング資料を見ることが出来ますので興味があればぜひ参考に!

会場の様子。すごい熱気。

そして、トレーニング会場をご提供頂いた東京工業大学の田中教授からのウェルカムスピーチの中で、なんとこの日、東京工業大学がOWASP Academic Supporterの申請をしたという発表は本当にサプライズでしたね!横にいたチャプターリーダーの岡田さんのリアクションも大きかったですねw

セキュリティ人材育成に取り組んでいらっしゃる田中教授のスピーチの様子。

世の中的にセキュリティ人材の採用競争が激化する中、セキュリティ人材育成はインターネット社会の健全な発展のためにも非常に大事な要素なので、今後の東京工業大学とOWASPとのコラボレーションに大いに期待しています!