私たちは皆、お金を節約しようとしていますが、時には使いすぎてしまうこともあります。生活していくためにお金は必要ですが、人生で最も重要なものには必要ではないと私たちは考えています。お金とは何ですかと10人に尋ねてみれば、40とまでは言いませんが、少なくとも11種類の答えが返ってくるでしょう。例えば、お金は何もかもを変える。お金で愛は買えない。お金とは、私が欲しいものだ、などです。

私も随分年をとりました。実際、今週還暦を迎えます(そんな年には見えないって?ありがとう!)。私は、お金とは紙幣と硬貨だと考えます。私は幸運にも、世界各地を旅してきましたので、すべての旅行先の通貨を少しずつ取ってあります。外国のコインや紙幣が入った箱を何箱も持っていて、その地をまた訪れることがあれば、少なくともタクシー代には十分な額のお金をポケットに入れておくことができます。しかし、これは、私が世界中のお金を保管している本当の理由ではありません。お金は魔法です。ドル(またはポンドでもユーロでもクローネでもリンギットでも何でもかまいません)を手に取って、よく見てください。私の手元にあるお金には、伝説の英雄(ジョージ・ワシントンやリンカーン)の肖像や、さまざまな神秘的なシンボル、トーテムなど(ワシ、星、目のあるピラミッドなど何でも)の絵が描かれています。これらは、お金に対する信仰心を生じさせる文化的な象徴です。

多くの人々がお金を信じなくなれば、お金の価値は一晩でなくなる可能があります。これは歴史上何度も起きてきたことであり、実際に、人類の歴史のほとんどはお金が存在しない時代でした。今の時代でも、毎日の生活にお金をほとんど使わない人々が数多くいます。お金は、中間媒体です。商品やサービスの交換に使用されるトークンです。私たちはお金にあまりにも慣れていて、お金以外を使って取引する方法があるとは思っていません。しかし、お金を使った取引は1つの方法にすぎず、お金の存在に基づいて成り立っている社会においてのみ有効なものです。たとえば家庭の中では、何か仕事をすれば、それに対する見返りを得ます。それはお金だったり、物やサービスだけの場合もあります。芝刈り、昼食の買い出し、ビーチまでの送迎などです。

お金の種類は多種多様です。私が住んでいる米国では、お金は連邦準備制度と呼ばれるものに基づいています。非常に複雑なシステムなので、本当に理解している人なんていないと思います(これは冗談です。説明していただく必要はありませんよ)。最近では、政府とは一切関係のないお金を作るべきだという声が上がっており、実際、私たちは多くの暗号通貨を目にするようになっています。その中でも、最もよく知られているのはビットコインです。しかし、私が言わんとしていることは、この議論の先にあります。お金は交換のための媒体ですが、ここで言いたいのは、お金は情報であるということです。

お金は情報である

現在流通しているドルの数パーセントだけが、印刷または鋳造されています。残りは、情報の単位としてのみ存在します。かつて、お金の単位は帳簿上の手書きの数字で、銀行、国庫、預託機関その他何らかの場所(謎のお金の神殿)にある負債と両替の記録でした。しかし今では、存在するお金はコンピュータ上でしか確認できません。

世界のすべてのお金は、コンピュータ内にあるお金に過ぎません。

自分が所有する金額が記録されている小切手帳または貯金通帳を持っている方もいるかもしれません。家を所有しているなら信託証書、車を所有しているならピンクスリップ(米国の場合)をお持ちかもしれません。しかし、真剣に考えてみてください。その一枚の紙がコンピュータと一致しない場合、優先されるのはどちらでしょうか?

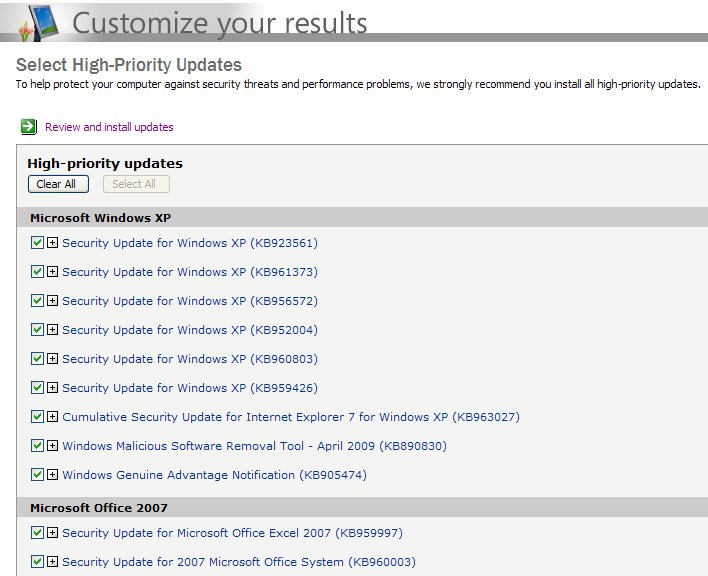

これが、お使いのコンピュータだけでなく、アカウント、セッション、パスワード、データ、およびプライバシーの保護に、私たちが細心の注意を払っている最大の理由の1つです。皆さんには、現在用意されているツールを信頼して使用していただく必要があります。これは、その理由の1つに過ぎません。

私たちは、お金という魔法を守るお手伝いをいたします。

サイバーマンデーを楽しみください。

David Perryとエフセキュアスタッフ一同より。