ここ数年で最悪の脆弱性と言われているOpenSSL Heartbleedですが、そろそろ脆弱性への対応を終え、ホッと一息いれている組織も多いのではないでしょうか。

#Shodanで確認する限りでは対応が追いついていないところがあるようですが・・・

また、個人レベルではSNSやクラウド・ストレージなどのパスワード変更も忘れずに実施しておきたいところです。

参考:

The Heartbleed Hit List: The Passwords You Need to Change Right Now

Heartbleed Bug Health Report [追記]

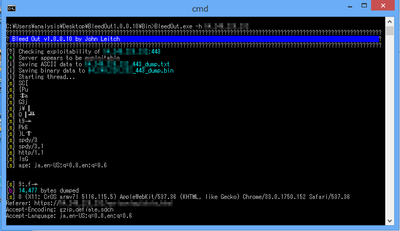

さて、既に報道などでの報告の通り、今回の攻撃はサーバ上のログなどには痕跡が残りません。そこで、iptablesなどによりログを残すように設定しておくことで攻撃ログを収集しておくと何かと安心です。

一部のバーチャルプライベートサーバ(VPS)やレンタルサーバではiptablesなどでアクセス制御していることがあると思います。そのような場合においても利用できるのではないでしょうか。

#根本的な対策ではなく、あくまで攻撃検知という意味で。

iptables log rules

iptables -t filter -A INPUT -p tcp --dport 443 -m u32 --u32 "52=0x18030000:0x1803FFFF" -j LOG --log-prefix "BLOCKED: HEARTBEAT"

iptables block rules

iptables -t filter -A INPUT -p tcp --dport 443 -m u32 --u32 "52=0x18030000:0x1803FFFF" -j DROP

参考URL:

http://www.securityfocus.com/archive/1/531779/30/0/threaded

snort / Suricata rules

OpenSSL ‘heartbleed’ bug live blog

Detecting OpenSSL Heartbleed with Suricata

Honeypot(おまけ)

http://remember.gtisc.gatech.edu/~brendan/honeybleed.patch

http://packetstormsecurity.com/files/download/126068/hb_honeypot.pl.txt

ご参考まで。