世界的なスポーツイベントがあると、我々はいつも「サイバー」の切り口からの質問を受ける。オリンピックのようなイベントは、マルウェアの流行や、ともするとDDoS攻撃のターゲットになり得るのだろうか?

現実的なセキュリティ上の懸念点はいくつかあるが、オリンピック期間中のサイバー攻撃についての報道の大半は、結局は誤報か、あるいは単に誇大なものかで終わる。

現実的なセキュリティ上の懸念点はいくつかあるが、オリンピック期間中のサイバー攻撃についての報道の大半は、結局は誤報か、あるいは単に誇大なものかで終わる。

これは新しい現象ではない。20年前の記事を再掲させていただく。以下の分析はVirus Bulletin誌の1994年3月版にて最初に発表したものだ。お楽しみあれ!

—————

オリンピック大会

Virus Bulletin(1994年3月)

分析:ミッコ・ヒッポネン

2月の頭からOlympic(またはOlympic Aids)という新しいウィルスが北ヨーロッパのテレビ、ラジオ、新聞上で派手に取り上げられている。報道的価値のある要素として、オリンピックをテーマにした起動ルーチンと、さらに1994年冬季リレハンメルオリンピックのコンピュータシステムに感染した疑いが挙げられる。幸いなことにこれは事実ではない。

ノルウェーで一般に報じられているのとは異なり、Olympicはノルウェーが起源なのではなく、スウェーデンにて「Immortal Riot」と自称する新しいウィルスグループによって作成された。

アンダーグラウンドの中へ

スウェーデンの土壌は、ウィルスグループを育てるための特別に肥沃な土地をもたらしているようだ。Beta Boys、Demoralized Youth、the Funky Pack of Cyber Punksといった一派が過去にスウェーデンで活動していた。ウィルス作者たちのグループで最新のImmortal Riotは、別名すなわち「ハンドル名」しか分かっていないが、4人のメンバーで構成されていると見られている。これまでのところ、このグループは約30個のウィルスを発表、配布してきたが、大半は既存の型の新しいバリアントだ。これまでに見つかったウィルスは技術的に優れた類のものではなく、むしろ正反対だ。大部分は単にコンピュータをクラッシュさせるか、他の露骨なやり方でその存在を示す。

またImmortal Riotは電子マガジン「Insane Reality」を発行している。グループのメンバーや仲間による記事や、ウィルスのソースコード、ウィルスコミュニティの他のメンバーへの激励と中傷を取り上げている。このグループは、ウィルス作者になることは「クール」なことと考えているティーンエイジャー達の、独り善がりに過ぎないようだ。

ウィルスの動作

Olympicは極めて一般的なCOMファイル感染ウィルスで、メモリ内には残らず、感染したファイルが実行された場合のみ拡散する。感染させるファイルを検索する方法は、特に効率的というわけではない。ハードディスク上の数多くのファイルが感染した時点で、新たな餌食を見つけるまでに30秒かかるかもしれない。このスローダウンのおかげでウィルスの目星がつけやすくなる。

当該ウィルスは適切な感染候補のファイルを見つけると、まずそのファイルの大きさを確認する。感染したコードがCOMファイルの最大サイズ64Kバイトより大きくなるか確かめるのだ。そのファイルの1バイト目に、ウィルスが挿入したジャンプ命令があるかチェックする。見つかると、ウィルスはそのファイルはすでに感染しているとみなし、別の犠牲ファイルの検索に取り掛かる。この処理は、5つのファイルが感染するまで繰り返される。

このウィルスは感染時に対象ファイルの内部構造を確認しない。したがって、拡張子をCOMにしたEXEファイルもこのウィルスに感染する。こうして破壊されたファイルが実行されると、ウィルスはマシン上の他のファイルにも感染するが、オリジナルのプログラムに制御を戻すことができない。大半の場合、マシンはクラッシュする。

感染は、オリジナルのファイルの最初の3バイトをファイル末尾に保存し、ウィルスがファイル末尾に追加するセットアップルーチンへのジャンプ命令に置き換えるというプロセスから成っている。ファイル末尾にはウィルスコードの暗号化版が追加される。そして最後にウィルスはプレーンテキストの短いメモと復号ルーチンを加える。

Olympicはコードの暗号化に、感染時間に基づいた単一の疑似ランダム値をキーにしている。このルーチンは復号ループでSIとDIレジスタのいずれかを作業レジスタとして用いる。これは感染するたびに入れ替わる。これにより、25バイトのみがウィルスの異なる世代間で一定になる。これらはウィルスの2つの異なる部分に位置している。暗号化方式はまったく多様なものではないので、アンチウィルスベンダーに問題を生じさせるとは考えにくい。

OlympicはDOS上でリードオンリーとなっているファイルへも感染し得る。さらに感染したファイルのタイムスタンプを復元する。しかしファイルサイズが1440バイト大きくなり、これはディレクトリリストに現れる。ウィルスは常駐するわけではないので、ディレクトリをステルス化するルーチンは入っていない。

Olympicのトリガー

このウィルスは1994年冬季オリンピックの開始日(2月12日)の翌日がトリガーになるようプログラムされており、この日以降、1割の確率で起動する。「サイコロ振り」は、システムタイマーの100分の1秒単位のフィールドが、10を下回るかを確認することでなされる。このウィルスは現在の年はチェックしない。トリガーの条件が満たされない場合、ウィルスは制御をホストファイルに戻す。

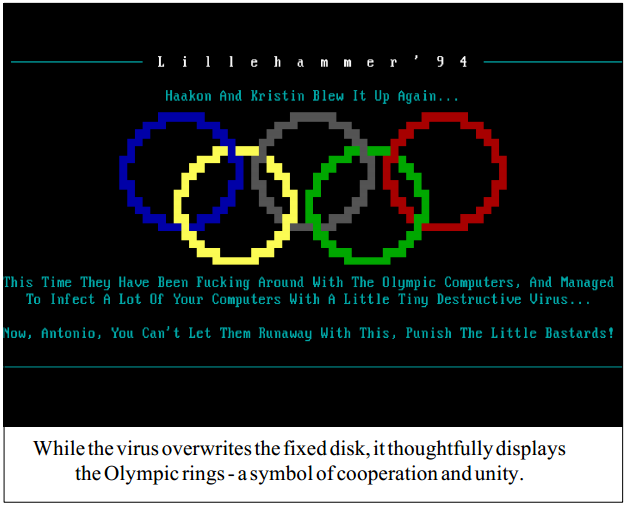

起動時、ウィルスは画面上に五輪を描き、今回のオリンピックとそのマスコット、ハーコンとクリスティンについてのコメントを表示する。続いて、システムの最初のハードディスクの先頭256セクタを上書きする。確実に破壊するため、ウィルスは破壊ルーチンの中でCtrl-CおよびCtrl-Breakのチェックを無効にする。最終的にマシンはハングする。

Olympicのコードの大半はVCLで生成されたウィルスのコードと共通点があり、それは標準的なVCLライクな注記にまで至っている。このウィルス末尾にあるショートメッセージは一切表示はされない。ウィルスの注記は「Olympic Aid(s) `94 (c) The Penetrator」と書かれている。このウィルスはおそらくVCLで作成したコードをベースにしており、ウィルススキャナによる検知を回避する目的で修正された。ディスクの上書きを開始する前に画像を表示するので、これに気付いたユーザは、データ領域が上書きされる機会の前に、マシンの電源をオフすることができるだろう。これにより復旧がずっと容易になる