フィンランドのいくつかの銀行を標的とする、ZeuS(別名Zbot)トロイの木馬が現在出回っている。そして当然、我々Threat Researchチームは関連するケースに取り組んできた。興味深いことに、彼らはSpyEyeを暗示するZeuSの新たな機能をいくつか発見した。

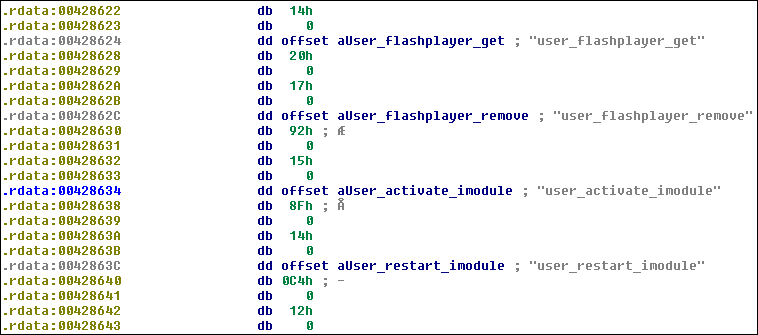

ZeuS 2.x (Zbot.AVRC) のこのバージョンには、アクセプトする2つの新しいコマンドがある。すなわち「user_activate_imodule」と「user_restart_imodule」だ。

SHA1: bf4fc1fb3bf98e1e783fb974f0b3ba622cd4b267

「user_activate_imodule」コマンドを受けとると、Zbot.AVRCはディスクから特定のDLLをロードしようとするスレッドを開始し、もしDLLが存在しなければ、リモートサーバからダウンロードされる。同トロイの木馬は次に、DLLによりエクスポートされる3つの異なる機能TakeBotGuid、Init、Startのためにアドレスをフェッチする。同DLLは次に、DLLからコードを実行するスレッドを作成することで開始される。

「user_restart_imodule」は、ロードしたDLLから単に「スタート」という名の機能をコールするだけだ。

ロードしたDLLから、使用されている機能の名称がSpyEyeトロイの木馬コンポーネントが使用しているのと同じであると分かるのは興味深いことだ。これに関連するコマンドの名称も、SpyEye(imodule = eyemodule?)に言及していると解釈することも可能だ。

このバージョンの「ZeuS/Zbot.AVRC」用コマンドの完全なリストは以下の通り:

• os_shutdown

• os_reboot

• bot_uninstall

• bot_update

• bot_bc_add

• bot_bc_remove

• bot_httpinject_disable

• bot_httpinject_enable

• fs_path_get

• fs_search_add

• fs_search_remove

• user_destroy

• user_logoff

• user_execute

• user_cookies_get

• user_cookies_remove

• user_certs_get

• user_certs_remove

• user_url_block

• user_url_unblock

• user_homepage_set

• user_flashplayer_get

• user_flashplayer_remove

• user_activate_imodule

• user_restart_imodule

ZeuSボットの相応量以上のものを確認した人は、気の毒なことに、2つのよく見られるコマンドは存在しないことに気づくだろう。すなわち、FTP(user_ftpclients_get)および電子メールクライアント(user_emailclients_get)に保存されたパスワードを盗むためのコマンドだ。

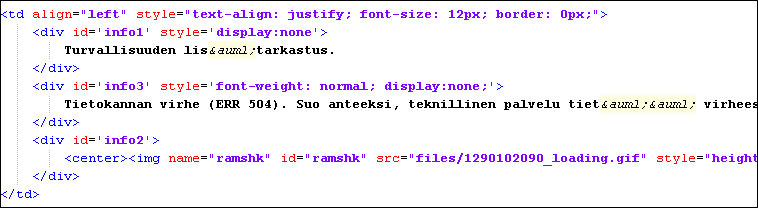

このZeuS実行で顕著な別の点は、使用されているフィンランド語の質だ。

以下は一例だ:

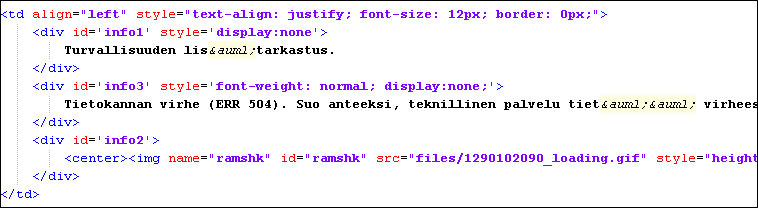

カスタマが銀行取引のセッションを開始すると、次のようなメッセージが表示される:

"Suo anteeksi, teknillinen palvelu tietaa virheesta ja korjaa sita."

これは基本的に、以下のような文章に翻訳される;ご迷惑をおかけ致しますが、エラーがあり、現在修正を行っております。

文法は実のところかなり良いが、トーンは少々…妙だ。ネイティブのフィンランド語話者ならば、この文は「申し訳ありませんが、エラーが発生しています」などのようになるだろう。エラーメッセージにしては少々丁寧すぎる。

銀行を標的とした同トロイの木馬の一味は、ローカライゼーションをプロの翻訳者に外注したものの、どのような場面で使用されるのかを十分に説明していなかったのだろうと、我々は推測している。

Analysis by — Mikko ja Mikko

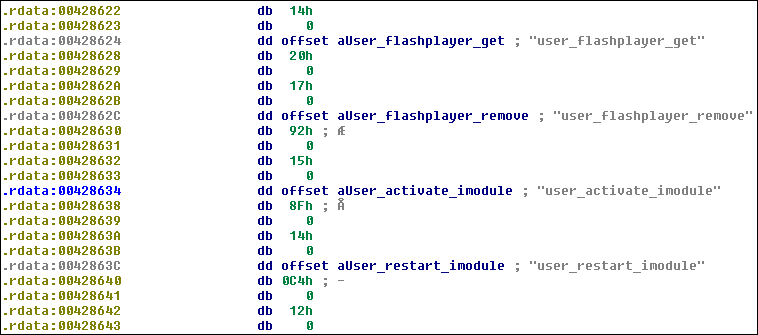

ZeuS 2.x (Zbot.AVRC) のこのバージョンには、アクセプトする2つの新しいコマンドがある。すなわち「user_activate_imodule」と「user_restart_imodule」だ。

SHA1: bf4fc1fb3bf98e1e783fb974f0b3ba622cd4b267

「user_activate_imodule」コマンドを受けとると、Zbot.AVRCはディスクから特定のDLLをロードしようとするスレッドを開始し、もしDLLが存在しなければ、リモートサーバからダウンロードされる。同トロイの木馬は次に、DLLによりエクスポートされる3つの異なる機能TakeBotGuid、Init、Startのためにアドレスをフェッチする。同DLLは次に、DLLからコードを実行するスレッドを作成することで開始される。

「user_restart_imodule」は、ロードしたDLLから単に「スタート」という名の機能をコールするだけだ。

ロードしたDLLから、使用されている機能の名称がSpyEyeトロイの木馬コンポーネントが使用しているのと同じであると分かるのは興味深いことだ。これに関連するコマンドの名称も、SpyEye(imodule = eyemodule?)に言及していると解釈することも可能だ。

このバージョンの「ZeuS/Zbot.AVRC」用コマンドの完全なリストは以下の通り:

• os_shutdown

• os_reboot

• bot_uninstall

• bot_update

• bot_bc_add

• bot_bc_remove

• bot_httpinject_disable

• bot_httpinject_enable

• fs_path_get

• fs_search_add

• fs_search_remove

• user_destroy

• user_logoff

• user_execute

• user_cookies_get

• user_cookies_remove

• user_certs_get

• user_certs_remove

• user_url_block

• user_url_unblock

• user_homepage_set

• user_flashplayer_get

• user_flashplayer_remove

• user_activate_imodule

• user_restart_imodule

ZeuSボットの相応量以上のものを確認した人は、気の毒なことに、2つのよく見られるコマンドは存在しないことに気づくだろう。すなわち、FTP(user_ftpclients_get)および電子メールクライアント(user_emailclients_get)に保存されたパスワードを盗むためのコマンドだ。

このZeuS実行で顕著な別の点は、使用されているフィンランド語の質だ。

以下は一例だ:

カスタマが銀行取引のセッションを開始すると、次のようなメッセージが表示される:

"Suo anteeksi, teknillinen palvelu tietaa virheesta ja korjaa sita."

これは基本的に、以下のような文章に翻訳される;ご迷惑をおかけ致しますが、エラーがあり、現在修正を行っております。

文法は実のところかなり良いが、トーンは少々…妙だ。ネイティブのフィンランド語話者ならば、この文は「申し訳ありませんが、エラーが発生しています」などのようになるだろう。エラーメッセージにしては少々丁寧すぎる。

銀行を標的とした同トロイの木馬の一味は、ローカライゼーションをプロの翻訳者に外注したものの、どのような場面で使用されるのかを十分に説明していなかったのだろうと、我々は推測している。

Analysis by — Mikko ja Mikko