3月、「RSA」がハッキングされた。これは、これまでで最大のハッキングの一つだ。

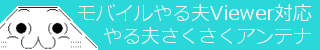

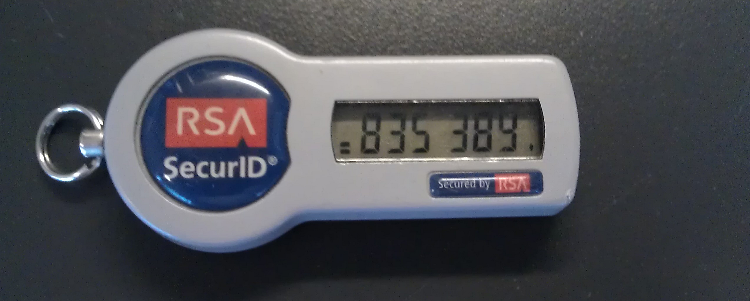

現在の推測は、ある国家がロッキード・マーティンおよびノースロップ・グラマンに侵入し、軍事機密を盗みたかったというものだ。しかし、目的は達成されなかった。両社がネットワーク認証にRSA SecurIDトークンを使用していたためだ。そのためハッカーたちは、標的型の電子メール攻撃でRSAに侵入した。彼らはバックドアを設置し、最終的にSecurID情報にアクセスし、もともとの標的に戻って、侵入することに成功した。この攻撃の結果、RSAは世界中の顧客のため、SecurIDトークンを交換することを余儀なくされた。

我々は4月には既に、同攻撃がEMCの従業員たち(EMCがRSAを所有している)への標的型電子メールにより開始されたこと、そしてそのメールには「2011 Recruitment plan.xls」という添付ファイルが含まれていたことを知っていた。RSAはこの情報を、彼らのブログの記事で明らかにした。問題は、我々がそのファイルを持っていなかったということだ。持っている人はいないようで、アンチウイルスリサーチャのメーリングリストは、どこでそのファイルが入手できるかという議論で持ちきりだった。誰もファイルを入手できず、結局、議論は終息した。

このことがTimo Hirvonenを悩ませた。Timoは我々のラボのアナリストで、このファイルを見つけられると確信していた。4月以来2、3週間ごとに、Timoは我々が持つ何千万ものマルウェアファイルのコレクションをチェックし、このファイル一つを見つけるべく吟味し続けたが、幸運には恵まれなかった。

TimoはFlashオブジェクト用のサンプルを分析するデータ解析ツールを書いた。我々は問題のXLSファイルが、システムを乗っ取るのにFlashオブジェクトを使用していることを知っていた。新ツールはいくつかの関連サンプルを探し出した。しかし、その中の一つはExcelファイルではなかった。それはOutlookメッセージファイル(MSG)だった。それを開いた時、Timoは思い当たることがあった。このメッセージファイルは、3月3日にRSAに送られたオリジナルのメールで、添付書類「2011 Recruitment plan.xls」を備えていることが分かった。

5カ月後、我々はついにファイルを手に入れた。

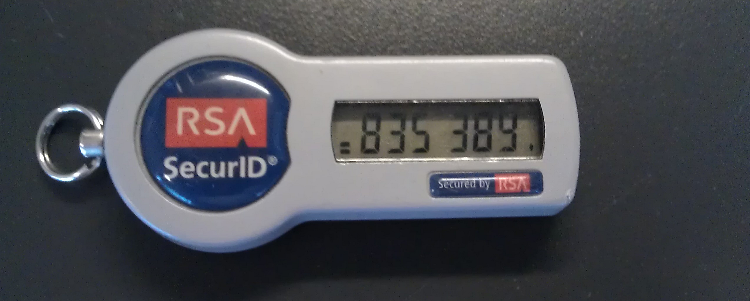

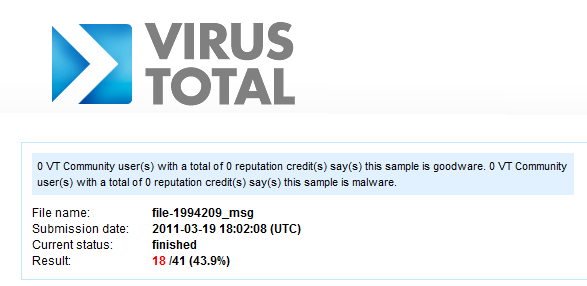

そしてそれだけでなく、オリジナルのメールも手に入れた。誰かが(おそらくはEMC/RSAの従業員)が3月19日に、Virustotalオンラインスキャニングサービスに電子メールと添付書類をアップロードしていたことが分かった。そしてVirustotalの規約にある通り、アップロードされたファイルはアンチマルウェアやセキュリティ業界の関係者に共有される。それゆえ、我々は皆、既にこのファイルを持っていたのだ。我々はそうとは知らず、何百万ものサンプルの中からそれを見つけることができなかった。

このサンプルは「file-1994209_msg」として、3月19日にアップロードされた。

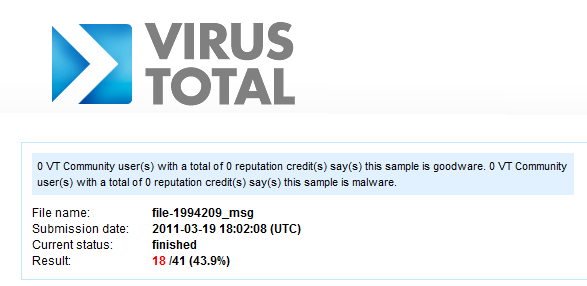

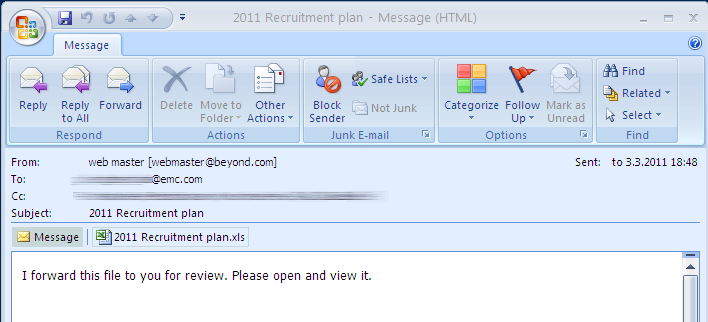

では、このメールはどのようなものだったのか? これはリクルートサイト「Beyond.com」から送られたように見える、なりすましメールだった。サブジェクトは「2011 Recruitment plan」で、「検討のためこのファイルを送ります。開いて見て下さい。」という1行が本文だ。

このメッセージは1人のEMC職員宛てに、3名に対してCcされて送信された。

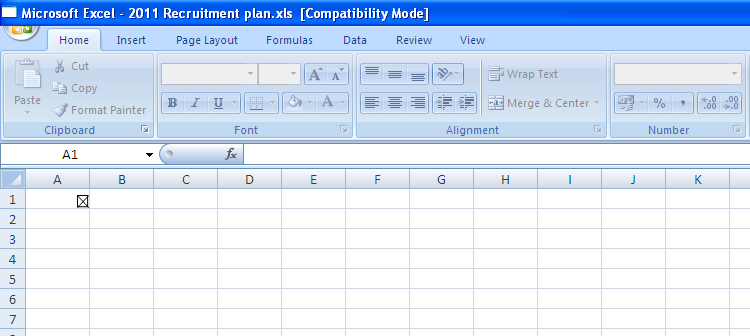

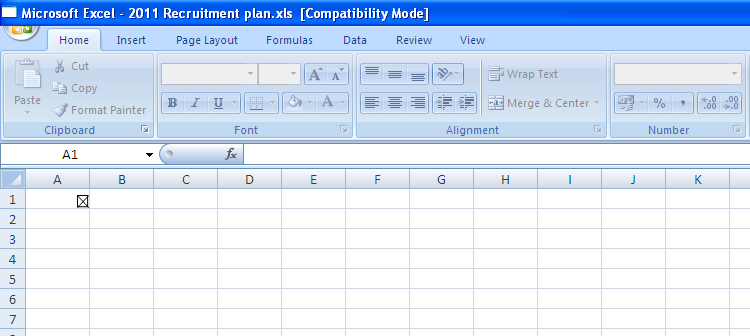

以下はXLS添付ファイルを開いた時の様子だ:

以下はこの悪意あるExcelファイルを開くと、何が起こるかを見せるYouTubeビデオだ。

このビデオでは、我々がこのメールをOutlookで開き、添付ファイルを実行しているところが見られる。組込型Flashオブジェクトは、スプレッドシートでは[X]マークで示されている。FlashオブジェクトはExcelにより実行される(一体どうしてExcelが組込型Flashをサポートしているのかは全く疑問だ。)Flashオブジェクトは次に「CVE-2011-0609」脆弱性を利用し、コードを実行してシステムにPoison Ivyバックドアをドロップする。このエクスプロイトコードは次にExcelを閉じ、感染が終了する。

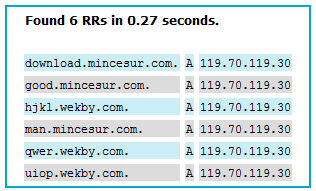

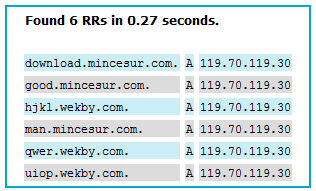

その後、Poison Ivyが「good.mincesur.com」のサーバに接続する。「good.mincesur.com」というドメインは、長期間にわたって似たようなスパイ攻撃で使用されている。

いったん接続されると、攻撃者は感染したワークステーションに完全なリモートアクセスが可能になる。さらに悪いことに、ユーザがアクセスできるネットワークドライブにもフルアクセスが可能だ。どうやら攻撃者たちは、探しているSecurIDデータにアクセスできるまで、このベクタを利用することができる。

攻撃電子メールはそれほど複雑には見えない。実際、非常にシンプルだ。しかし、Excel内のエクスプロイトはその時点でゼロデイで、RSAはシステムにパッチを当てて保護することができなかった。

では、これは高度な攻撃だったのだろうか? 同メールは高度ではない。ドロップされたバックドアは高度ではない。しかしエクスプロイトは高度なものだ。そして攻撃者の最終的な標的も高度だ。何者かがセキュリティベンダの顧客のシステムにアクセスするため、ベンダをハッキングするなら、間のステップにそれほど複雑でない部分があったとしても、我々はその攻撃を高度なものと言いたい。

Timoは10月に実施される「T2 Data Security」カンファレンスで、このトピックに関するリサーチについて、「RSAはいかにして侵入されたか」というタイトルで講演を行う。

PS. 現在もサンプルを探している方へ:

MD5 of the MSG file: 1e9777dc70a8c6674342f1796f5f1c49

MD5 of the XLS file: 4031049fe402e8ba587583c08a25221a

現在の推測は、ある国家がロッキード・マーティンおよびノースロップ・グラマンに侵入し、軍事機密を盗みたかったというものだ。しかし、目的は達成されなかった。両社がネットワーク認証にRSA SecurIDトークンを使用していたためだ。そのためハッカーたちは、標的型の電子メール攻撃でRSAに侵入した。彼らはバックドアを設置し、最終的にSecurID情報にアクセスし、もともとの標的に戻って、侵入することに成功した。この攻撃の結果、RSAは世界中の顧客のため、SecurIDトークンを交換することを余儀なくされた。

我々は4月には既に、同攻撃がEMCの従業員たち(EMCがRSAを所有している)への標的型電子メールにより開始されたこと、そしてそのメールには「2011 Recruitment plan.xls」という添付ファイルが含まれていたことを知っていた。RSAはこの情報を、彼らのブログの記事で明らかにした。問題は、我々がそのファイルを持っていなかったということだ。持っている人はいないようで、アンチウイルスリサーチャのメーリングリストは、どこでそのファイルが入手できるかという議論で持ちきりだった。誰もファイルを入手できず、結局、議論は終息した。

このことがTimo Hirvonenを悩ませた。Timoは我々のラボのアナリストで、このファイルを見つけられると確信していた。4月以来2、3週間ごとに、Timoは我々が持つ何千万ものマルウェアファイルのコレクションをチェックし、このファイル一つを見つけるべく吟味し続けたが、幸運には恵まれなかった。

TimoはFlashオブジェクト用のサンプルを分析するデータ解析ツールを書いた。我々は問題のXLSファイルが、システムを乗っ取るのにFlashオブジェクトを使用していることを知っていた。新ツールはいくつかの関連サンプルを探し出した。しかし、その中の一つはExcelファイルではなかった。それはOutlookメッセージファイル(MSG)だった。それを開いた時、Timoは思い当たることがあった。このメッセージファイルは、3月3日にRSAに送られたオリジナルのメールで、添付書類「2011 Recruitment plan.xls」を備えていることが分かった。

5カ月後、我々はついにファイルを手に入れた。

そしてそれだけでなく、オリジナルのメールも手に入れた。誰かが(おそらくはEMC/RSAの従業員)が3月19日に、Virustotalオンラインスキャニングサービスに電子メールと添付書類をアップロードしていたことが分かった。そしてVirustotalの規約にある通り、アップロードされたファイルはアンチマルウェアやセキュリティ業界の関係者に共有される。それゆえ、我々は皆、既にこのファイルを持っていたのだ。我々はそうとは知らず、何百万ものサンプルの中からそれを見つけることができなかった。

このサンプルは「file-1994209_msg」として、3月19日にアップロードされた。

では、このメールはどのようなものだったのか? これはリクルートサイト「Beyond.com」から送られたように見える、なりすましメールだった。サブジェクトは「2011 Recruitment plan」で、「検討のためこのファイルを送ります。開いて見て下さい。」という1行が本文だ。

このメッセージは1人のEMC職員宛てに、3名に対してCcされて送信された。

以下はXLS添付ファイルを開いた時の様子だ:

以下はこの悪意あるExcelファイルを開くと、何が起こるかを見せるYouTubeビデオだ。

このビデオでは、我々がこのメールをOutlookで開き、添付ファイルを実行しているところが見られる。組込型Flashオブジェクトは、スプレッドシートでは[X]マークで示されている。FlashオブジェクトはExcelにより実行される(一体どうしてExcelが組込型Flashをサポートしているのかは全く疑問だ。)Flashオブジェクトは次に「CVE-2011-0609」脆弱性を利用し、コードを実行してシステムにPoison Ivyバックドアをドロップする。このエクスプロイトコードは次にExcelを閉じ、感染が終了する。

その後、Poison Ivyが「good.mincesur.com」のサーバに接続する。「good.mincesur.com」というドメインは、長期間にわたって似たようなスパイ攻撃で使用されている。

いったん接続されると、攻撃者は感染したワークステーションに完全なリモートアクセスが可能になる。さらに悪いことに、ユーザがアクセスできるネットワークドライブにもフルアクセスが可能だ。どうやら攻撃者たちは、探しているSecurIDデータにアクセスできるまで、このベクタを利用することができる。

攻撃電子メールはそれほど複雑には見えない。実際、非常にシンプルだ。しかし、Excel内のエクスプロイトはその時点でゼロデイで、RSAはシステムにパッチを当てて保護することができなかった。

では、これは高度な攻撃だったのだろうか? 同メールは高度ではない。ドロップされたバックドアは高度ではない。しかしエクスプロイトは高度なものだ。そして攻撃者の最終的な標的も高度だ。何者かがセキュリティベンダの顧客のシステムにアクセスするため、ベンダをハッキングするなら、間のステップにそれほど複雑でない部分があったとしても、我々はその攻撃を高度なものと言いたい。

Timoは10月に実施される「T2 Data Security」カンファレンスで、このトピックに関するリサーチについて、「RSAはいかにして侵入されたか」というタイトルで講演を行う。

PS. 現在もサンプルを探している方へ:

MD5 of the MSG file: 1e9777dc70a8c6674342f1796f5f1c49

MD5 of the XLS file: 4031049fe402e8ba587583c08a25221a