先頃、「Android Market」に酷似した偽サイトでホスティングされている、悪意あるAndroidパッケージインストールに関する報告があった。これは広告リンクからユーザにプッシュされる。

ディストリビューションの戦略そのものに、目新しいところは無い。このタイプのバリエーションは2年前、Google広告で起きた。このケースでは、広告によりプッシュされたのはローグもしくはスケアウェアだったが。

このケースで興味深いのは、Androidアプリケーションのリパッケージだ。我々はここ数ヶ月、こうした戦法が非常に頻繁に使用されているのを目撃しているが、これはマルウェアの作者が新たなAndroidマルウェアをプロデュースする際に好まれる「手っ取り早い」方法のようだ。

これはデベロッパが、「新しい」クリーンなアプリケーションをプロデュースする際の、ポピュラーな方法らしいことも興味深い。我々は公式「Android Market」に、リパッケージされたアプリケーションが多数ポストされているのを見ている。(AndroidアプリはJavaで書かれており、そのためクローン化の敷居は非常に低く、リバースエンジニアリングに対する実際の障害も無い。)

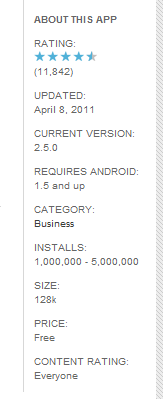

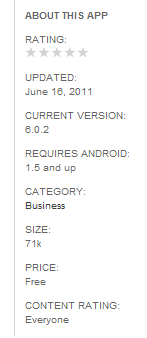

以下に挙げたのは、最近見た例だが、左がオリジナルのアプリ、右側がリパッケージされたアプリだ:

リパッケージされたアプリケーションは、オリジナルと同じモジュールを装備しているが、広告モジュールを含んでいる。場合によってはオリジナルアプリケーションからのテクニカルな変更は全く無い。もちろん、アプリ名は変更されているが。

我々が見たリパッケージされたアプリの大部分は、悪意あるコードを含んでいないという点で「クリーン」だ。これまでのところ、有料アプリとして配布されたリパッケージアプリの事例も見ていない。

おそらく、リパッケージのポイントは、広告モジュールを含んでおり、ユーザが表示される広告を見たり、クリックしたりすることで、デベロッパが何らかの金銭的な報酬を得るというところにあるようだ。

しかし、リパッケージはたいてい、オリジナルの開発者の同意を得ずに行われるため、リパッケージされたアプリはおそらく違法コピー、もしくは少なくともオリジナルのデベロッパに対する知的所有権の侵害と考えられるだろう。

特にGoogleが「Android Market」にポストされるすべてのアプリケーションを、積極的に精査するわけではないことを考えると、これはしかし、ちょっとしたグレーゾーンだ。大多数のデベロッパ—そしてユーザが、これらのリパッケージアプリを「オープンマーケット」思想の単なる副作用の一つと考えるのか、あるいはデベロッパの真っ当な努力の搾取と考えるのかは、まったく予測がつかない。

Threat Insight post by — Raulf

ディストリビューションの戦略そのものに、目新しいところは無い。このタイプのバリエーションは2年前、Google広告で起きた。このケースでは、広告によりプッシュされたのはローグもしくはスケアウェアだったが。

このケースで興味深いのは、Androidアプリケーションのリパッケージだ。我々はここ数ヶ月、こうした戦法が非常に頻繁に使用されているのを目撃しているが、これはマルウェアの作者が新たなAndroidマルウェアをプロデュースする際に好まれる「手っ取り早い」方法のようだ。

これはデベロッパが、「新しい」クリーンなアプリケーションをプロデュースする際の、ポピュラーな方法らしいことも興味深い。我々は公式「Android Market」に、リパッケージされたアプリケーションが多数ポストされているのを見ている。(AndroidアプリはJavaで書かれており、そのためクローン化の敷居は非常に低く、リバースエンジニアリングに対する実際の障害も無い。)

以下に挙げたのは、最近見た例だが、左がオリジナルのアプリ、右側がリパッケージされたアプリだ:

リパッケージされたアプリケーションは、オリジナルと同じモジュールを装備しているが、広告モジュールを含んでいる。場合によってはオリジナルアプリケーションからのテクニカルな変更は全く無い。もちろん、アプリ名は変更されているが。

我々が見たリパッケージされたアプリの大部分は、悪意あるコードを含んでいないという点で「クリーン」だ。これまでのところ、有料アプリとして配布されたリパッケージアプリの事例も見ていない。

おそらく、リパッケージのポイントは、広告モジュールを含んでおり、ユーザが表示される広告を見たり、クリックしたりすることで、デベロッパが何らかの金銭的な報酬を得るというところにあるようだ。

しかし、リパッケージはたいてい、オリジナルの開発者の同意を得ずに行われるため、リパッケージされたアプリはおそらく違法コピー、もしくは少なくともオリジナルのデベロッパに対する知的所有権の侵害と考えられるだろう。

特にGoogleが「Android Market」にポストされるすべてのアプリケーションを、積極的に精査するわけではないことを考えると、これはしかし、ちょっとしたグレーゾーンだ。大多数のデベロッパ—そしてユーザが、これらのリパッケージアプリを「オープンマーケット」思想の単なる副作用の一つと考えるのか、あるいはデベロッパの真っ当な努力の搾取と考えるのかは、まったく予測がつかない。

Threat Insight post by — Raulf